Так как создаваемая модель надежности АСУ ТП динамическая, то и модель надежности ПО должна быть динамической, например, базироваться на модели Шумана или Джелинского – Моранды. Целью исследования является разработка модели функциональной надежности АСУ ТП. При расчете функциональной надежности учитываются функциональные отказы, под которыми понимаются состояния объекта, при которых система не выполняет какую-либо функцию, например не осуществляет контроль или регистрацию технологического параметра. При функциональном отказе система может быть работоспособной. Для организаций, эксплуатирующих и проектирующих технические системы, существует необходимость в универсальной интегрированной среде моделирования надежности [1]. Как отмечают авторы статьи [1], для разработки такой среды необходима обширная библиотека разного рода моделей надежности.

Поэтому разработка моделей и методик оценки показателей безотказности является актуальной научно-технической задачей. Выбор программно-аппаратных средств обеспечения информационной безопасности зависит от масштаба защищаемой сети, распространенности что такое рост модели и стоимости рассматриваемых средств защиты, видов атак, коммуникационного поля. В настоящее время в различных системах сертификации проводятся изыскания по созданию и внедрению международной нормативной базы оценки соответствия.

Анализ риска включает этапы инвентаризации и категорирования ресурсов, идентификации значимых угроз и уязвимостей, а также оценку вероятностей реализации угроз и уязвимостей. Оценивание риска заключается в вычислении риска и собственно оценивание его по заданной n-бальной или табличной шкале. Анализ неопределенности информации для планирования основной деятельности производственного процесса первичной обработки…

В однородных Марковских моделях полагается, что общее число ошибок ПО — неизвестная конечная постоянная величина. Число ошибок, оставшихся в ПО в процессе тестирования и отладки, описывается экспоненциальным законом распределения. Следует отметить, что нарушение правил оценки соответствия тоже может быть риском правового и технического характера. Балансовые модели предназначены для анализа и планирования распределения ресурсов. Особенности процесса развертывания программного обеспечения в условиях интенсивной разработки. При выполнении анализа и тестирования было использовано приложение Apache JMeter [5].

Методы Анализа Защищённости Программного Обеспечения

Критерии оценки безопасности информационных технологий». 2 представлены графики функции надежности для выделенных каналов связи АСУ на интервале наработки 135–240 суток. Динамическая модель Шумана в нашем случае непригодна, так как требует знания числа команд на машинном языке в программе; в нашем случае такие данные получить проблематично, так как необходимо учесть ПО среднего и верхнего уровня автоматизации. Безусловно, модель Шумана при наличии исходных данных очень удобна.

Негативное последствие угрозы безопасности ресурсу оценивается величиной соответствующего риска, под которым понимается комбинация вероятности «нежелательного» события и его последствий. Поэтому применение адекватных методов, метрик и методических приемов может быть весьма полезно, что и является основной целью подготовки монографии. В статье предложена модель надежности, которая позволяет комплексно оценивать безотказность программно-аппаратной системы, какой является АСУ ТП. Разработанная модель является динамической и позволяет оценивать функцию надежности в процессе эксплуатации технических объектов. Анализ надежности технических объектов позволяет оценить эффективность их работы и выявить уязвимые элементы в системах.

Модель Надежности Автоматизированной Системы Управления Технологическим Процессом

Понятийно S-образная зависимость числа обнаруженных ошибок от времени объясняется тем, что в начальной стадии тестирования имеется фаза изучения экспертом ПО. Классификация автоматизированных систем и требования по защите информации» определяет требования к защищенности информации в АС. Следует сказать, что данный документ может быть основным в случае сертификации системы, но только дополнительным — https://deveducation.com/ в случае аттестации. Это связано с тем, что требования по аттестации уточнены специальными нормативными документами и национальными стандартами ограниченного доступа. В настоящее время к категории конфиденциальной информации, имеющей характер персональных данных (составляющих личную и семейную тайну), предъявляются особые нормативно-методические требования к оценке соответствия их средств защиты.

В данной статье рассмотрены типичные примеры угроз, возникающих при работе с прикладным программным обеспечением. В качестве результата проведенного исследование представлены методы анализа угроз и их устранения. − выделением в модели надежности ПО различного типа сбоев, в том числе нарушения безопасности. − канал среднего/верхнего уровня (ПЛК+АРМ) PПЛК+АРМ(t). Вероятность безотказной работы канала регулирования давления описывается выражением . Таким образом, при разработке модели надежности ПО использовали модель Джелинского – Моранды [13–15].

Предложенная нами модель рассматривает АСУ ТП в период эксплуатации. Но авторы [1, 3] отмечают, что оценка надежности эксплуатируемых объектов усложнена тем, что показатели надежности являются динамическими, и, следовательно, модель надежности должна использовать данные текущего момента функционирования объекта. Для решения данной проблемы в [1] предлагается метод, основанный на динамической байесовской сети, которая представляет типовую сеть Байеса в функции времени. В рассматриваемом методе время является еще одним рядом данных. Кроме того, применение динамических сетей Байеса позволяет просто и наглядно моделировать надежность и безопасность сложных объектов [9]. С учетом вышесказанного, при разработке модели надежности АСУ ТП необходимо учитывать функциональное назначение составляющих элементов (программные и аппаратные средства), архитектуру (нижний, средний и верхний уровни автоматизации) и динамику изменений в системе (суммарную наработку).

При разработке модели выделяем программную и аппаратную части, в последней учитываем уровни автоматизации (нижний, средний, верхний). Для указанных подсистем применяются различные средства анализа безотказности. Поэтому вначале создаем отдельно модель надежности программного обеспечения и модель надежности аппаратных средств (с выделением уровней автоматизации), в завершение объединяем полученные модели подсистем в динамическую сеть Байеса.

Статистические Методы В Моделировании Надежности

В журнале публикуются научные обзоры, статьи проблемного и научно-практического характера. Журнал зарегистрирован в Centre International de l’ISSN. Номерам журналов и публикациям присваивается DOI (Digital object identifier).

На основе предложенной сети Байеса можно определить вероятность безотказной работы АСУ ТП в функции наработки. 4 представлен график изменения функции надежности АСУ ТП на интервале наработки 150–250 суток после модернизации. На диаграмме отражено восстановление элементов системы управления при ТО аппаратных средств нижнего уровня автоматизации (при a hundred and eighty сутках) и после 6-го сбоя программного обеспечения (при 198 сутках). Методы анализа защищённости программного обеспечения. Требование, ошибка, информационная безопасность, процесс тестирования, средство защиты информации, экспоненциальная модель роста надежности, сетевой трафик… Требование, ошибка, информационная безопасность, процесс тестирования, средство защиты информации, экспоненциальная модель роста надежности, сетевой трафик, прикладное программное обеспечение…

- Поэтому разработка моделей и методик оценки показателей безотказности является актуальной научно-технической задачей.

- 3 представлена сеть Байеса с данными для момента непрерывной работы 213 суток (15 суток 7-го интервала работы ПО).

- При выполнении анализа и тестирования было использовано приложение Apache JMeter [5].

- Балансовые модели предназначены для анализа и планирования распределения ресурсов.

После формирования перечня маршрутов проводится анализ критических маршрутов выполнения функциональных объектов. В качестве критических маршрутов выполнения должны рассматриваться маршруты выполнения функциональных объектов, в которых происходит обработка защищаемой информации. Защищаемая информация может содержать критически важные сведения о ПО (пароли, лицензии, работа с базой данных). По результатам анализа должно быть установлено соответствие порядка выполнения критических маршрутов заявленному алгоритму функционирования программного продукта, представленного в документации. Также к критическим маршрутам должны быть отнесены те маршруты, в которых выполняются функциональные объекты, попавшие в список потенциально опасных конструкций. В настоящее время одной из самых популярных NHPP-моделей роста надежности является S-образная NHPP-модель Ямады (Yamada), в которой, в отличие от JM- и SW-подобных выпуклых моделей, делается дополнительное предположение о S-образной зависимости числа ошибок от времени тестирования.

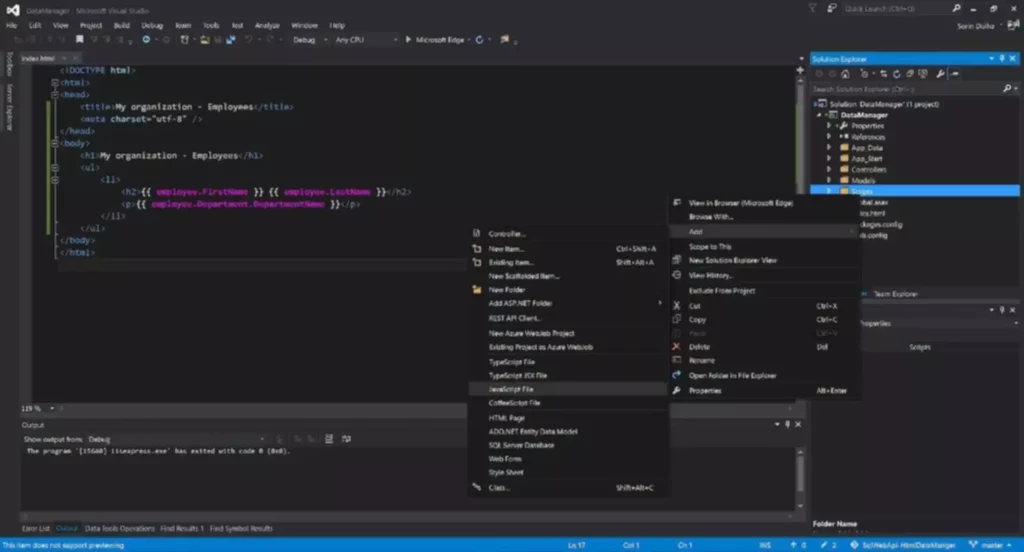

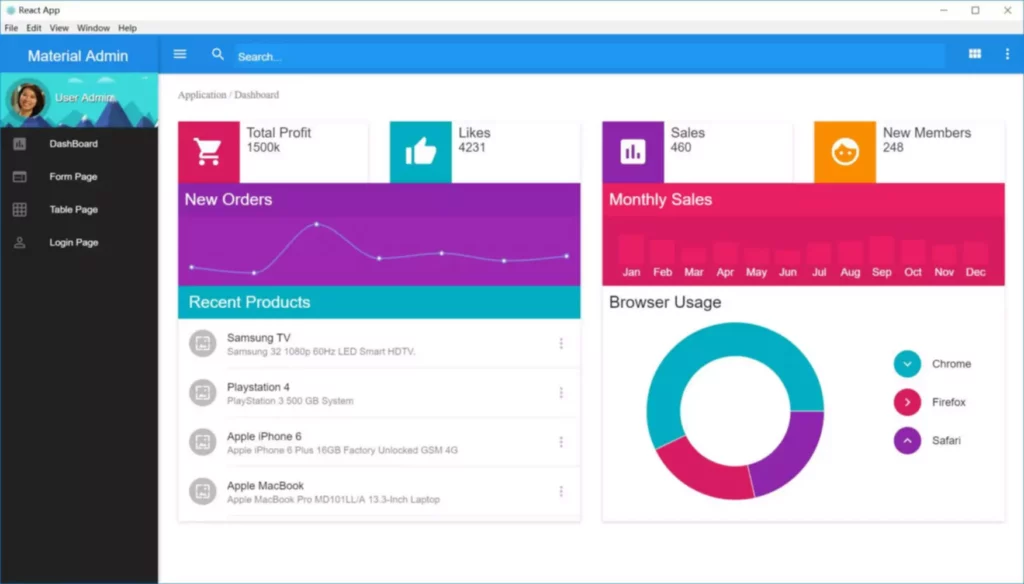

Построение Имитационной Модели Javaee Веб-приложения По

Среди моделей данной группы наилучшие практические результаты показала экспоненциальная модель – частный случай… Известно, что в компьютерных сетях для обеспечения безопасности информации и сети подлежит обработке критическая информация. Модели роста надежности (reliability progress model) относят к вероятностным динамическим моделям дискретных систем с непрерывным или дискретным временем. Большинство популярных моделей данного класса можно свести к Марковским однородным, неоднородным или полумарковским моделям массового обслуживания.

Требование, Ошибка, Информационная Безопасность, Процесс

3 представлена сеть Байеса с данными для момента непрерывной работы 213 суток (15 суток 7-го интервала работы ПО). Рассмотрим расчет надежности для АСУ дожимной насосной станции Южно-Аганского месторождения. На объекте функционируют сепарационные установки, насосный блок с двумя насосными агрегатами. Для более точного моделирования предложенной задачи можно заменить равномерные распределения на экспоненциальные, например, a hundred and fifty… Система Arena предоставляет удобный интерфейс для разработки модели и позволяет конструировать модель из блоков. Моделирование — процесс построения и изучения моделей реально существующих систем.

Выбор методов оценки надежности технических систем необходимо осуществлять с учетом специфики анализируемого объекта [2]. Например, в работе [3] отмечается, что для инженеров необходим инструмент оценки надежности, в котором бы отражалась архитектура самого объекта. Модель надежности системы управления не может быть универсальной, так как необходимо учитывать не только архитектуру объекта, но и цель моделирования, доступные данные и др. Так, при разработке моделей надежности систем управления в работах [4, 5] объект исследования был разбит на подсистемы с учетом выполняемых функций.

Модель надежности программного обеспечения является частью модели надежности АСУ ТП. Для оценки надежности ПО применяются аналитические и эмпирические методы; используют математический аппарат теории вероятности [10] и математической статистики, теории Марковских цепей [11] и др. Информационная безопасность, информация, программное средство защиты информации, средство, угроза, средство защиты информации, система, аппаратное средство защиты информации, РФ… Все ошибки одного типа, равновероятны и независимы друг от друга. Каждая обнаруженная ошибка мгновенно устраняется, число оставшихся ошибок уменьшается на единицу. Если в области оценки надежности и устойчивости технических систем основополагающими понятиями являются ошибки и отказы, то в области информационной безопасности таковыми понятиями являются угрозы.